¿Es cierto que la Policía Sandinista anda tratando de «hack» a los periodistas? Suena descabellado, tomando en cuenta que los sapitos de la Policía Sandinista a duras penas pueden escribir su nombre (y cuando lo logran, siempre va con faltas ortográficas). Yo digo que es una forma secreta para identificarse como sandinistas, porque puchica, no saber cómo se escribe tu nombre!

Si alguna vez has ido a una estación de policía en Nicaragua, sabes que este es uno de los pocos lugares en el planeta donde todavía usan maquinas de escribir. De hecho, siempre que me entrevistan en calidad de experto en tecnología (cosa que soy, más que todo porque en Nicaragua saber qué significa VPN, te hace hacker), siempre digo que para los sandinistas sale más fácil conseguir 200 «monos» que pueden seguir instrucciones de cómo mover los dedos y así hacer ruido en redes sociales, que crear un software que haga lo mismo automáticamente. Es la paradoja del McDonalds, que no sustituye a su recurso humano con robots, porque los seres humanos son (todavía) más baratos (gracias a los super salarios que pagan).

La denuncia la hizo nuestro prix, Wilfredo Mirando, en Twitter:

En cuanto me enteré, le pedí a Wilfredo que se pusiera un condón en cada dedo de las manos, se tapara la cara con una máscara de soldador y me mandara el correo que recibió, para comprobar si en efecto era un intento de la Policía Sandinista de estrenarse como hackers.

Wilfredo accedió a mandarme el correo y desde hace más o menos una hora, estoy jugando con las tripas del animalito para ver que encuentro.

Primeros hallazgos en el correo de los hackers de la Policía Sandinista

Ponganse cómodos. Como esos programas supuestamente científicos del NatGeo o del Discovery, voy a estirar lo poco que hallé por una hora (con media hora de anuncios).

Empecemos por la dirección que envía: felix.maradiaga.una.unab@gmail.com

Le pregunté al equipo de Félix y me confirmaron que él nunca usó esa dirección. La buena noticia es que al parecer no están entrando a la dirección real de Félix, porque no pueden. La mala es que como se dieron la molestia de crear una dirección de Gmail y enviaron usando la interface web de Gmail, el mensaje no tiene registrada la dirección original del usuario. O sea que si queremos ver desde dónde se envió el mensaje, a lo sumo podemos saber que fue desde Gmail.

El cuerpo del mensaje es tan genérico, que no vale la pena perder tiempo en él:

Hola (nombre),

Cuerpo del email

De mis fuentes cercanas a la policia del pais he logrado recibir la lista de los miembros de la Unidad Nacional Azul y Blanco destinados a la detencion en el future proximo.

El documento esta protegido por razones de seguridad.

Un saludo

Félix Alejandro Maradiaga Blandón

Consejo Político UNAB

Tiene las respectivas faltas de ortografía (no tiene tildes en ningún lado, excepto en el nombre). Pero no son las típicas faltas de ortografía batracias. Empezando porque el nombre sí está bien escrito. Pareciera más bien que usaron un teclado que dificultaba usar tildes. ¿Un teclado ruso quizá? ¿O chino? Pasemos al siguiente hallazgo.

Pixel tracking, o bien, pixel de rastreo, es una forma sencilla para saber cuando alguien leyó el mensaje que le enviaste. Vos sabes, como el doble check de WhatsApp. Con esta técnica podes saber dónde, cuando y las características del dispositivo que usaron para leer tu mensaje. Suena bien espía/hacker, pero no lo es. De hecho es tan común, que estoy seguro que la mayoría de los mensajes que recibís lo llevan. En este caso, el mensaje del supuesto hacker, no tenía tracking.

Pasemos al adjunto

Descartado el mensaje en sí, pasamos a analizar el adjunto: solo un archivo, que parece de Word. Se llama: «Miembros de la UNAB para arrestar.docx». Con esa terminación (docx), si lo descargamos y lo tratamos de abrir en una computadora, será ejecutado por la aplicación Microsoft Word (si acaso la tenemos instalada). El problema es que si lo abrimos puede ser que el antivirus de la computadora y el mismo Word, no detecten el código maligno. Es más, si el «file browser» (navegador de archivos) tiene activada la función de previsualización, con solo seleccionarlo puede que activemos el virus.

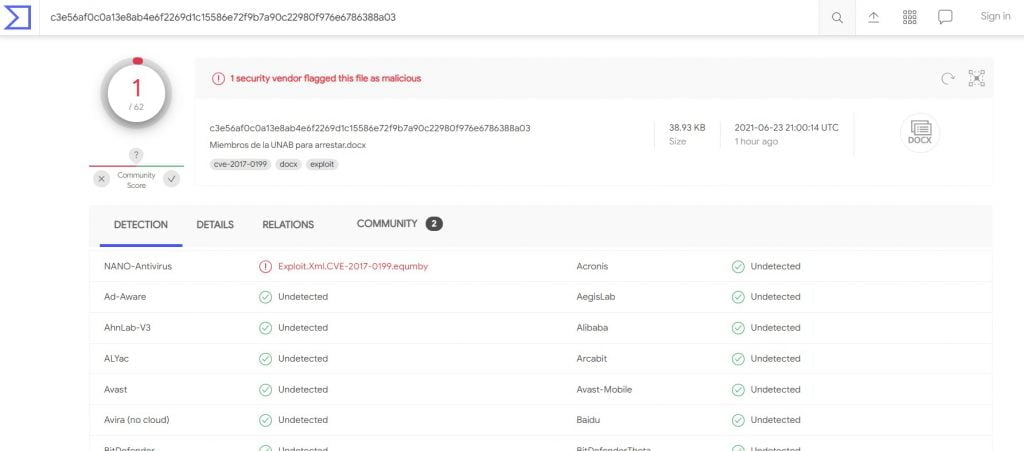

¿Qué hacemos entonces? Le pasamos el antivirus antes de abrirlo, preferiblemente uno que ni siquiera esté en nuestra computadora. Para eso el sitio web virustotal.com es muy bueno. Lo subimos, le dimos clic a analizar y unos segundos después:

De un solo tirón, le pasa varias bases de datos de virus. En este caso, 62. De esas, solo una identifico virus, algo que se llama: «Exploit.Xml.CVE-2017-0199.equmby», mejor conocido como CVE-2017-0199.

La siguiente parte fue una investigación sobre el virus, qué hace, cómo, etc. Esto fue lo que encontré:

- Tiene rato de existir (desde el 2017).

- Se ejecuta en Word, explotando una vulnerabilidad de Windows (o sea que no afecta las MAC).

- Su función es descargar otros archivos (sin que vos te des cuenta), que son los que hacen las zanganadas.

Confirmado pues, el correo sí es maligno, tiene la intención de dar acceso al hacker, en la computora de la víctima.

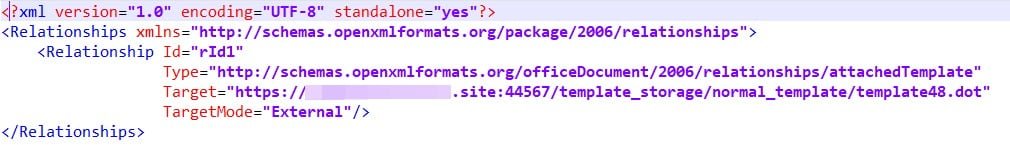

Listo pues, ahora veamos las tripas a ver si encontramos información sobre el atacante. Lo primero es cambiar la terminación del archivo de docx a zip (no es necesario, pero útil). Desempacamos el contenido y comenzamos a analizar todos los archivos que componen el documento de Word (la mayoría son archivos XML).

Como no abrí dichos archivos (XML) con Word, no estoy en peligro de ejecutar sin querer el virus. Uno a uno fui viendo los archivos (como no soy creador de virus, tengo que revisar todo, si no iría al archivo directo).

Todo parecía normal, hasta que comencé a notar información escrita en cirílico:

Como no hablo ninguno de las lenguas eslavas (y no eslavas) que usan el alfabeto cirílico, no les puedo decir si eso es ruso, pero basta con introducir la palabra en el traductor de Google para descubrir que en efecto, es ruso. «Название» significa «Nombre».

Bueno, vamos avanzando. Ya sabemos que la conexión extranjera injerencista no viene de China o Irán.

Una media horita después, di por fin con el único archivo que hace referencia a un lugar en Internet que no debería:

De todos los archivos revisados, el único que destaca, es el que tiene ese URL, con todos los indicios de ser intencionalmente inaccesible. Bárbaro pues, dimos con el premio.

Primero, investigar quién está detrás de ese sitio. Según los registros públicos:

Creation Date: 2021-05-19T07:50:14.0Z

Registrar Registration Expiration Date: 2022-05-19T23:59:59.0Z

Registrant Name: Yurii Federko

Registrant Organization: Private Person

Registrant Street: Darvina str., 2

Registrant City: Kiev

Registrant State/Province: Kiev

Registrant Postal Code: 01004

Registrant Country: UA

Registrant Phone: +380.657098276

Registrant Phone Ext:

Registrant Fax: +380.657098276

Registrant Fax Ext:

Registrant Email: hellwarden@protonmail.com

El que registró el dominio se llama Yurii Federko y la información de contacto que dió es en Ucrania. Su correo es protonmail (o sea que nadie lo puede rastrear) y el teléfono ni me molesto en revisarlo, porque quién habla por telefono en pleno siglo 21?

No hay manera de saber si el dueño del dominio (y muy probablemente del sitio, hospedado en Holanda) es el mismo que mandó el correo. Pero sí es evidente que para nada bueno lo están usando. Lo registraron hace muy poco (19 de mayo) y solo por un año. Si tratan de entrar normal al sitio web registrado, no funciona. Solo si entran usando la información que está en el archivo, el servidor responde.

Listo pues, es hora de probar la dirección que sale en el archivo maligno. Tomando todas las precauciones del caso, abrí la dirección directa.

El servidor me respondió, pero para decirme que no había nada. Una de dos, o ya borraron el contenido maligno (cosa que dudo) o el servidor identifica que no es una conexión con el archivo con virus y simplemente se me hace el sueco (lo más probable).

Probé ver si en ese mismo servidor habían más sitios (con dominios diferentes) y no parece haber nada más. Bueno, hasta aquí llegamos, pues lo único que queda es infectarnos intencionalmente y tampoco soy de UNEN para hacer semejante caballada.

Conclusión

En resumen, esto fue lo que descubrimos:

- En efecto, se trata de un intento de hacer hack.

- Por el asunto del correo, el remitente y a quién se lo enviaron, es evidente que el objetivo de esta «campaña dirigida» son los nicas azul y blanco que Daniel «El Masacrador de niños» Ortega ve como enemigos.

- Por todas las referencias a esa parte del mundo, es evidente que están recibiendo ayuda de alguien que habla ruso, y que probablemente esté en Rusia o Ucrania.

En el gran espectro de las cosas, este es un intento bastante burdo de hack. Un archivo de Word, con un malware de hace 4 años, no es lo que los rusos acostumbran a usar para conseguir información. Me late que los sapitos contrataron a alguien baratito baratito o bien, fueron a un curso y están poniendo en practica lo poco que aprendieron.

En Virustotal ya hay un reporte más extenso (y técnico) donde confirma todo lo que descubrí y hasta tiene muestras del archivo que descarga el virus (si ejecutan el documento de Word). De haber sabido me hubiera esperado y solo hubiera hecho copy/paste.

Podés usar una virtual machine para infectarla a drede. Otra razón por la que la página no te responde es (posiblemente) que tiene almacenadas lás direcciones IP de sus potencialidades víctimas, así puede discriminar ataques. Si no los obtuvieron con Telcor con sus amigos mexicanos de Claro las conocen.

.

Salvaje el reportaje, me encanto. Y el sarcasmo que usas, le da un poco de picardía mientras leemos sobre las intenciones de los titeres de esta maléfica dictadura. ¡Saludes y Viva Nicaragua Verdaderamente Libre!

Sos un genio, chavalo. Y con humor…uy, la partiste!!!